Ich parke das mal hier, damit ich das nicht noch mal vergesse. Hat mich eben mal wieder eine Stunde gekostet 😞

/etc/ansible/ansible.cfg

[defaults] host_key_checking = FalseEdit -> https://linux-nerds.org/topic/1493/ansible-host_key_checking

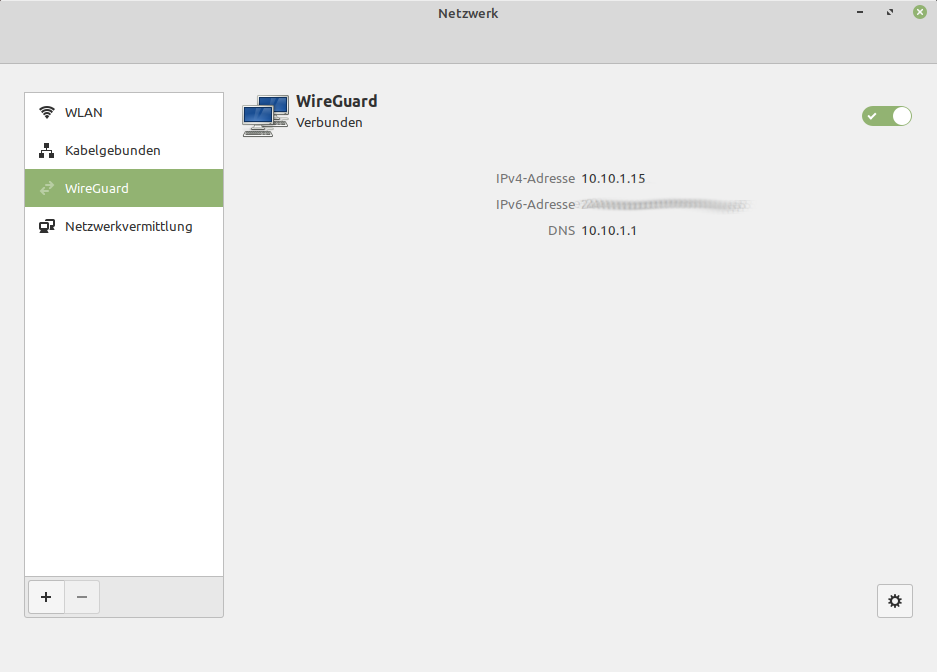

Für meinen Linux Mint 20 Cinnamon gibt es ja leider immer noch keine grafische Einbindung eines Wireguard Tunnels, aber es gibt Licht am Ende des Tunnels

Folgender interessanter Artikel im Netz -> https://blogs.gnome.org/thaller/2019/03/15/wireguard-in-networkmanager/

CONF_FILE="wg0.conf"

nmcli connection import type wireguard file "$CONF_FILE"

nmcli connection delete wg0

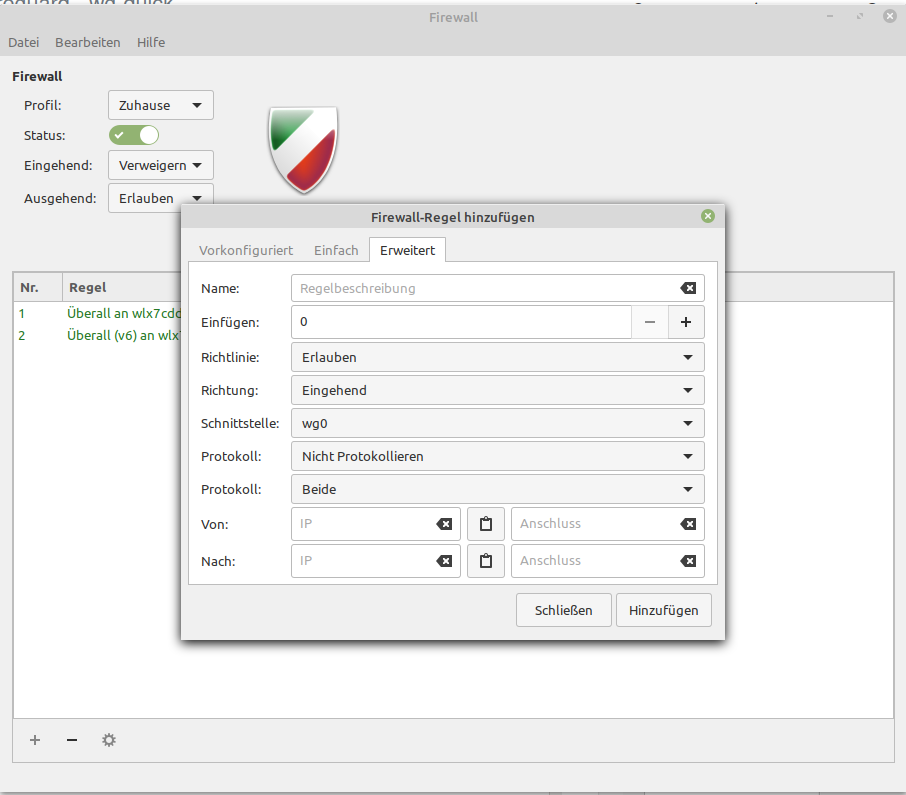

Vorteile, diese Verbindung ist transparent im System. Man kann auch mit der gufw Rules erstellen.

Das Ganze ist noch nicht perfekt, aber ein Anfang.

Zur Überprüfung der IP-Adressen hat sich diese Seite als nützlich erwiesen.