Ich parke das mal hier, damit ich das nicht noch mal vergesse. Hat mich eben mal wieder eine Stunde gekostet 😞

/etc/ansible/ansible.cfg

[defaults] host_key_checking = FalseEdit -> https://linux-nerds.org/topic/1493/ansible-host_key_checking

Heute mal eine kleine Anleitung, wie man das auf einem Debian Buster Server installiert.

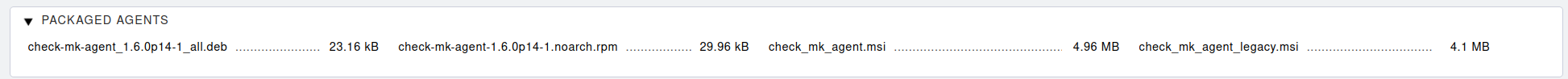

In Eurer checkmk Instanz findet man folgendes Fenster unter WATO Configuration / Monitoring Agents

Uns interessiert nur das check-mk-agent_1.6.0p14-1_all.deb File. Dieses File laden wir mal auf unseren Rechner herunter.

Das .deb File muss jetzt auf den Server.

rsync -av /home/frank/check-mk-agent_1.6.0p14-1_all.deb root@<IPv4>:/tmp/

Danach installieren wir das File

dpkg -i /tmp/check-mk-agent_1.6.0p14-1_all.deb

Jetzt läuft auf dem Server der checkmk Agent. Dieser nutzt standardmäßig den Port 6556. In der Firewall freigeben.

#=========================

# CHECKMK Server erlauben (IN)

#=========================

$IP4TABLES -A INPUT -p tcp --dport 6556 -j ACCEPT

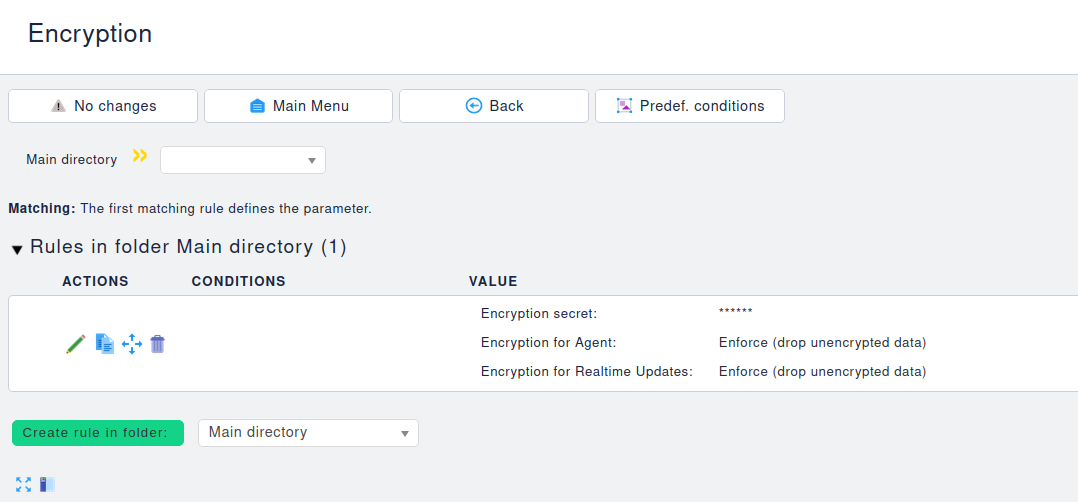

Gut, jetzt fehlt noch was Wichtiges. Die Kommunikation des Agent erfolgt im Klartext. Wenn man das nicht möchte, bietet checkmk eine eingebaute Verschlüsselung.

Dazu muss man in der checkmk Instanz die Verschlüsselung angelegt haben. Das findet man unter Host & Service Parameters > Access to agents > Check_MK Agent > Encryption rule

Damit der Agent und die checkmk Instanz jetzt kommunizieren können, muss die Verschlüsselung dem Agent auch beigebracht werden, dazu legen wir folgende Datei an.

nano /etc/check_mk/encryption.cfg

ENCRYPTED=yes

PASSPHRASE='PASSWORD'

Danach verstehen sich die beiden auch wieder

Quelle: https://docs.checkmk.com/latest/en/agent_linux.html#security